BTC $106725

BTC $106725 LTC $86.2308

LTC $86.2308 SOL $148.903

SOL $148.903 DASH $19.7667

DASH $19.7667 XMR $318.791

XMR $318.791 ETH $2457.12

ETH $2457.12 ADA $0.563213

ADA $0.563213

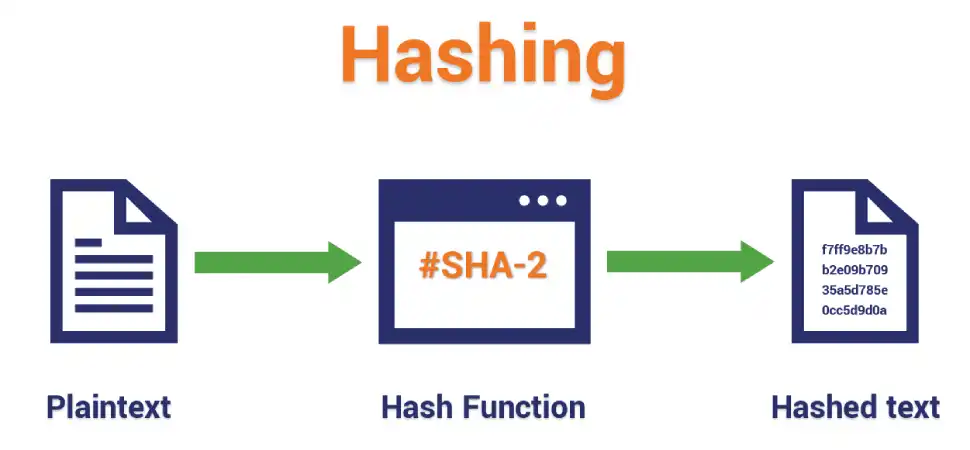

Funkcja skrótu to przekształcenie matematyczne, które konwertuje dane o dowolnej długości na ciąg o stałej długości. Funkcje skrótu są podstawowym narzędziem w kryptografii i są wykorzystywane w różnych systemach cyfrowych, w tym w przesyłaniu wiadomości, aplikacjach bankowych i kryptowalutach. Ważnym aspektem funkcji skrótu jest to, że są one jednokierunkowe - dane wejściowe nie mogą być konwertowane na dane wyjściowe, co czyni je prostym i potężnym narzędziem do ochrony danych.

Funkcje skrótu odgrywają ważną rolę w wydobywaniu bitcoinów i procesie proof-of-work. Funkcje skrótu zapewniają integralność łańcucha bloków, gwarantując, że wartość skrótu każdego bloku jest unikalna i niezmienna. Podczas wydobywania bitcoinów górnicy rywalizują o znalezienie skrótu, który jest mniejszy niż wartość docelowa ustalona przez sieć. Aby to zrobić, łączą dane nagłówka bloku z nonce (liczbą losową) i przepuszczają je przez funkcję skrótu (SHA-256). Wynikiem jest ciąg cyfr i liter o stałej długości, który odzwierciedla zawartość bloku. Górnicy próbują różnych wartości ness, aż uzyskają skrót, który jest mniejszy niż docelowa wartość skrótu. Po znalezieniu pożądanego skrótu jest on wysyłany do sieci jako dowód pracy, a górnik jest nagradzany nowymi bitcoinami.

Każda próba zmiany danych w bloku tworzy kolejną wartość hash, którą sieć wykrywa i unieważnia. Krótko mówiąc, funkcje skrótu mają kluczowe znaczenie dla bezpieczeństwa i integralności sieci Bitcoin, a także dla wydobywania dowodów pracy. Zapewniają one, że każdy blok zawiera unikalne i niezmienne dane oraz zapewniają odporne na manipulacje bezpieczeństwo, na którym zbudowany jest łańcuch bloków.

Istnieje kilka rodzajów algorytmów haszujących używanych przez osoby fizyczne i organizacje, z których każdy ma swoje unikalne cechy. Najpopularniejsze algorytmy haszujące to Message Digest 5 (MD5), Secure Hash Algorithm 1 (SHA-1), Secure Hash Algorithm 2 (SHA-2) i Secure Hash Algorithm 3 (SHA-3).

Message Digest 5 (MD5) to kryptograficzna hash funkcja, która generuje 128 bitów o stałym rozmiarze, niezależnie od rozmiaru wiadomości wejściowej. MD5 jest uważana za stosunkowo szybką i wydajną funkcję haszującą, ale ma wiele wad, które czynią ją podatną na ataki. Na przykład generowanie różnych danych wejściowych może prowadzić do tego samego wyniku MD5 (zwanego "kolizją"), co ułatwia atakującemu utworzenie złośliwego pliku, który wygląda jak legalny. Z powodu tych luk nie zalecamy już używania MD5 w nowych aplikacjach, które wymagają silnego bezpieczeństwa kryptograficznego, a zamiast tego zalecamy stosowanie bezpieczniejszych funkcji skrótu, takich jak SHA-256 lub SHA-3.

Secure Hash Algorithm 1 (SHA-1) to hash funkcja, która pobiera dane wejściowe o dowolnej długości i tworzy 160-bitową (20-bajtową) wartość skrótu zwaną skrótem wiadomości, zwykle reprezentowaną jako 40-bitowa liczba dziesiętna. Algorytm został opracowany przez Departament Bezpieczeństwa Wewnętrznego Stanów Zjednoczonych w 1995 roku, ale od tego czasu został porzucony na rzecz bezpieczniejszych protokołów. SHA-1 przekształca dane użytkownika, dzieląc dane wejściowe na kilka "n" części (po 448 bitów każda) i wykonując 64-bitowe podstawienia w celu uzyskania 512-bitowego wyniku. Te 512 bitów jest przetwarzane przez funkcję kompresji, a wynikiem jest 160-bitowy hash.

Algorytm bezpiecznej kompresji (SHA-2)

Secure Hash Algorithm (SHA-2) to rodzina kryptograficznych funkcji skrótu, w tym SHA-224, SHA-256, SHA-384 i SHA-512. Podobnie jak SHA-1, SHA-2 został opracowany przez amerykańską Agencję Bezpieczeństwa Narodowego (NSA) i jest szeroko stosowany w różnych protokołach bezpieczeństwa i aplikacjach. SHA-2 wykorzystuje tę samą podstawową strukturę co SHA-1, ale ma większy rozmiar bloku wejściowego i wyjściowego, dzięki czemu jest bardziej bezpieczny przed atakami siłowymi. SHA-224 i SHA-256 mają długość słowa 32 bity, podczas gdy SHA-384 i SHA-512 mają 64 bity. SHA-2 działa poprzez dzielenie informacji wejściowych na bloki o stałym rozmiarze i przetwarzanie każdego bloku przy użyciu szeregu operacji matematycznych, w tym dodawania modułowego, rotacji bitów oraz funkcji logicznych AND, OR i XOR. Secure Hash Algorithm 3 (SHA-3)

Secure Hash Algorithm 3 (SHA-3) to najnowsza wersja rodziny kryptograficznych funkcji skrótu Secure Hash Algorithm, wydana w 2015 roku przez amerykański Narodowy Instytut Standardów i Technologii (NIST) i oparta na nowej strukturze zwanej algorytmem Kekak, będącej wynikiem otwartego konkursu na opracowanie nowego standardu skrótu, który zastąpi SHA-2. Podobnie jak jego poprzednik, SHA-3 przyjmuje jako dane wejściowe wiadomość o dowolnej długości i wyprowadza hash o stałej długości 224, 256, 384 lub 512 bitów. SHA-3 wykorzystuje strukturę grzybkową, która przekształca informacje wejściowe w stany algorytmiczne, a następnie kompresuje je w celu uzyskania wyjściowego skrótu.

Struktura grzybkowa opiera się na funkcji podstawiania, która zmienia mapowanie bitów wejściowych na bity wyjściowe. Funkcja jest stosowana iteracyjnie, aż informacje wejściowe zostaną całkowicie wchłonięte przez stan. Pozostały stan jest następnie kompresowany w celu utworzenia wyjściowego skrótu. Jedną z głównych zalet algorytmu SHA-3 w porównaniu z algorytmem SHA-2 jest jego odporność na ataki polegające na zwiększaniu długości, które umożliwiają atakującemu dodanie informacji do skrótu bez ujawniania oryginalnych informacji. Architektura SHA-3 jest również prostsza niż SHA-2, co ułatwia jego implementację w rozwiązaniach sprzętowych i programowych.

SHA-3 jest ogólnie uważany za bezpieczną i wydajną kryptograficzną funkcję skrótu do podpisów cyfrowych, wyprowadzania kluczy i sprawdzania integralności danych. Z tego powodu keccak-256, powszechnie stosowana hash funkcja z rodziny SHA-3, jest szeroko stosowana w łańcuchach bloków. Pierwsza faza łańcucha bloków Nervos (Common Knowledge Base, CKB) wykorzystuje nowy algorytm haszujący oparty na SHA-3 o nazwie Eaglesong.

Funkcje skrótu są niezwykle ważne dla kryptowalut. Ich zdolność do przekształcania danych w unikalne ciągi o stałej długości jest wykorzystywana w wielu systemach bezpieczeństwa. Chociaż funkcje skrótu zapewniają silne bezpieczeństwo, ważne jest, aby być na bieżąco z potencjalnymi lukami w zabezpieczeniach i ciągłą ewolucją algorytmów kryptograficznych. Ostatecznie siła kryptowaluty lub jakiegokolwiek innego systemu cyfrowego jest bezpośrednio związana z siłą jego fundamentów kryptograficznych. Funkcje skrótu, jako jeden z podstawowych komponentów, odgrywają nieodzowną rolę w zapewnianiu integralności i bezpieczeństwa tych systemów.

0 Znaleziono komentarze