BTC $105020

BTC $105020 LTC $84.3758

LTC $84.3758 SOL $143.325

SOL $143.325 DASH $19.9348

DASH $19.9348 XMR $311.547

XMR $311.547 ETH $2400.34

ETH $2400.34 ADA $0.580287

ADA $0.580287

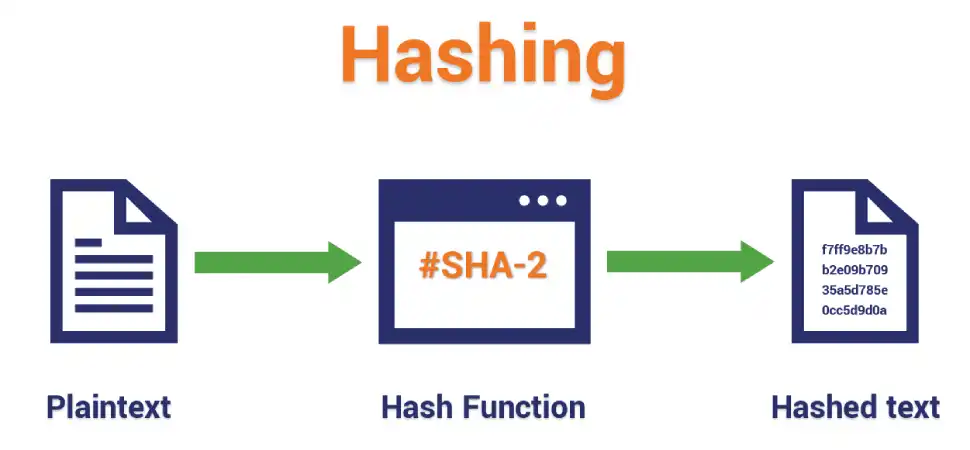

Eine Hash-Funktion ist eine mathematische Transformation, die Daten beliebiger Länge in eine Zeichenkette fester Länge umwandelt. Hash-Funktionen sind ein grundlegendes Werkzeug in der Kryptografie und werden in einer Vielzahl digitaler Systeme wie Messaging, Bankanwendungen und Kryptowährungen verwendet. Ein wichtiger Aspekt von Hash-Funktionen ist, dass sie unidirektional sind - Eingabedaten können nicht in Ausgabedaten umgewandelt werden, was sie zu einem einfachen und leistungsstarken Werkzeug für den Datenschutz macht.

Hash-Funktionen spielen eine wichtige Rolle beim Bitcoin-Mining und dem Proof-of-Work-Prozess. Hash-Funktionen gewährleisten die Integrität der Blockchain, indem sie sicherstellen, dass der Hash-Wert jedes Blocks eindeutig und unveränderlich ist. Beim Schürfen von Bitcoin konkurrieren die Schürfer darum, einen Hashwert zu finden, der kleiner ist als der vom Netzwerk festgelegte Zielwert. Dazu kombinieren sie die Blockkopfdaten mit einer Nonce (Zufallszahl) und lassen sie durch eine Hash-Funktion (SHA-256) laufen. Das Ergebnis ist eine Zeichenfolge fester Länge aus Zahlen und Buchstaben, die den Inhalt des Blocks wiedergibt. Die Miner probieren verschiedene Werte für die Nonce aus, bis sie einen Hashwert erhalten, der kleiner ist als der angestrebte Hashwert. Sobald der gewünschte Hashwert gefunden ist, wird er als Arbeitsnachweis an das Netzwerk gesendet, und der Schürfer wird mit neuen Bitcoins belohnt.

Jeder Versuch, die Daten im Block zu ändern, erzeugt einen anderen Hash-Wert, den das Netzwerk erkennt und für ungültig erklärt. Kurz gesagt, Hash-Funktionen sind entscheidend für die Sicherheit und Integrität des Bitcoin-Netzwerks sowie für das Proof-of-Work-Mining. Sie stellen sicher, dass jeder Block eindeutige und unveränderliche Daten enthält, und bieten die manipulationssichere Sicherheit, auf der die Blockchain aufbaut.

Es gibt verschiedene Arten von Hashing-Algorithmen, die von Einzelpersonen und Organisationen verwendet werden und jeweils ihre eigenen Merkmale aufweisen. Die gängigsten Hashing-Algorithmen sind Message Digest 5 (MD5), Secure Hash Algorithm 1 (SHA-1), Secure Hash Algorithm 2 (SHA-2) und Secure Hash Algorithm 3 (SHA-3).

Message Digest 5 (MD5) ist eine kryptografische Hash-Funktion, die unabhängig von der Größe der Eingabenachricht eine Ausgabe von 128 Bits fester Größe erzeugt. MD5 gilt als relativ schnelle und effiziente Hash-Funktion, hat aber eine Reihe von Schwachstellen, die sie angreifbar machen. So kann beispielsweise die Generierung unterschiedlicher Eingabedaten zum gleichen MD5-Ergebnis führen (so genannte "Kollision"), was es einem Angreifer leicht macht, eine bösartige Datei zu erstellen, die wie eine legitime Datei aussieht. Aufgrund dieser Schwachstellen wird die Verwendung von MD5 in neuen Anwendungen, die eine starke kryptografische Sicherheit erfordern, nicht mehr empfohlen. Stattdessen sollten sicherere Hash-Funktionen wie SHA-256 oder SHA-3 verwendet werden.

Secure Hash Algorithm 1 (SHA-1) ist eine Hash-Funktion, die aus Eingabedaten beliebiger Länge einen 160-Bit-(20-Byte-)Hash-Wert erzeugt, der als Message Digest bezeichnet und in der Regel als 40-Bit-Dezimalzahl dargestellt wird. Der Algorithmus wurde 1995 vom US-Ministerium für Innere Sicherheit entwickelt, ist aber inzwischen zugunsten sicherer Protokolle aufgegeben worden. SHA-1 wandelt Benutzerdaten um, indem es die Eingabedaten in mehrere "n"-Stücke (je 448 Bit) zerlegt und 64-Bit-Substitutionen durchführt, um ein 512-Bit-Ergebnis zu erhalten. Diese 512 Bits werden von der Kompressionsfunktion verarbeitet, und das Ergebnis ist ein 160-Bit-Hash.

Der Secure Hash Algorithm (SHA-2) ist eine Familie von kryptografischen Hash-Funktionen, zu denen SHA-224, SHA-256, SHA-384 und SHA-512 gehören. Wie SHA-1 wurde auch SHA-2 von der Nationalen Sicherheitsbehörde der USA (NSA) entwickelt und wird in einer Vielzahl von Sicherheitsprotokollen und -anwendungen eingesetzt. SHA-2 verwendet die gleiche Grundstruktur wie SHA-1, hat aber eine größere Eingabe- und Ausgabeblockgröße, was es sicherer gegen Brute-Force-Angriffe macht. SHA-224 und SHA-256 haben eine Wortlänge von 32 Bit, während SHA-384 und SHA-512 64 Bit haben. SHA-2 unterteilt die Eingabedaten in Blöcke fester Größe und verarbeitet jeden Block mit einer Reihe von mathematischen Operationen, darunter modulare Addition, Bitrotation und die logischen Funktionen AND, OR und XOR. Sicherer Hash-Algorithmus 3 (SHA-3)

Secure Hash Algorithm 3 (SHA-3) ist die neueste Version der Secure Hash Algorithm-Familie von kryptografischen Hash-Funktionen, die 2015 vom US-amerikanischen National Institute of Standards and Technology (NIST) veröffentlicht wurde und auf einem neuen Rahmenwerk namens Kekak-Algorithmus basiert, dem Ergebnis eines offenen Wettbewerbs zur Entwicklung eines neuen Hash-Standards, der SHA-2 ersetzen soll. Wie sein Vorgänger nimmt SHA-3 als Eingabe eine Nachricht beliebiger Länge und gibt einen Hash mit fester Länge von 224, 256, 384 oder 512 Bit aus. SHA-3 verwendet eine Pilzstruktur, die Eingabedaten in algorithmische Zustände umwandelt und diese dann komprimiert, um einen Ausgabehash zu erzeugen.

Die Mushroom-Struktur basiert auf einer Substitutionsfunktion, die die Zuordnung von Eingabebits zu Ausgabebits ändert. Die Funktion wird iterativ angewandt, bis die Eingabedaten vollständig in den Zustand absorbiert sind. Der verbleibende Zustand wird dann komprimiert, um den Ausgangshash zu erstellen. Einer der Hauptvorteile des SHA-3-Algorithmus gegenüber dem SHA-2-Algorithmus ist seine Widerstandsfähigkeit gegen Längenerhöhungsangriffe, die es einem Angreifer ermöglichen, Informationen zu einem Hash hinzuzufügen, ohne die ursprünglichen Informationen preiszugeben. Die Architektur von SHA-3 ist auch einfacher als die von SHA-2, so dass er sich leichter in Hardware- und Softwarelösungen implementieren lässt.

SHA-3 gilt allgemein als sichere und effiziente kryptografische Hash-Funktion für digitale Signaturen, Schlüsselableitung und Datenintegritätsprüfung. Aus diesem Grund wird keccak-256, eine weit verbreitete Hash-Funktion der SHA-3-Familie, häufig in Blockchains verwendet. Die erste Phase der Nervos-Blockchain (Common Knowledge Base, CKB) verwendet einen neuen SHA-3-basierten Hash-Algorithmus namens Eaglesong.

Hash-Funktionen sind für Kryptowährungen äußerst wichtig. Ihre Fähigkeit, Daten in eindeutige Zeichenketten fester Länge zu konvertieren, wird in vielen Sicherheitssystemen verwendet. Obwohl Hash-Funktionen eine hohe Sicherheit bieten, ist es wichtig, sich über potenzielle Schwachstellen und die ständige Weiterentwicklung von kryptografischen Algorithmen auf dem Laufenden zu halten. Letztendlich hängt die Stärke einer Kryptowährung oder eines anderen digitalen Systems direkt mit der Stärke seiner kryptografischen Grundlagen zusammen. Hash-Funktionen als eine der grundlegenden Komponenten spielen eine unverzichtbare Rolle bei der Gewährleistung der Integrität und Sicherheit dieser Systeme.

0 Kommentare gefunden