BTC $105020

BTC $105020 LTC $84.3758

LTC $84.3758 SOL $143.325

SOL $143.325 DASH $19.9348

DASH $19.9348 XMR $311.547

XMR $311.547 ETH $2400.34

ETH $2400.34 ADA $0.580287

ADA $0.580287

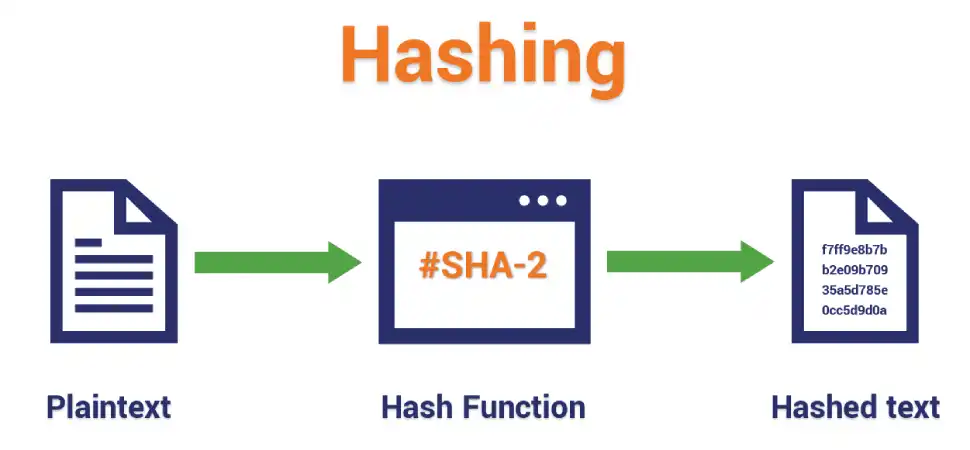

Различительная функция - это математическое преобразование, которое преобразует данные произвольной длины в строку фиксированной длины. Хеш-функции являются фундаментальным инструментом в криптографии и используются в различных цифровых системах, включая системы обмена сообщениями, банковские приложения и криптовалюты. Важным аспектом хэш-функций является их однонаправленность - входные данные не могут быть преобразованы в выходные, что делает их простым и мощным инструментом для защиты данных.

Хэш-функции играют важную роль в майнинге биткоина и процессе доказательства работы. Хэш-функции обеспечивают целостность блокчейна, гарантируя, что хэш-значение каждого блока уникально и неизменяемо. При добыче биткоина майнеры соревнуются в поиске хэша, который меньше целевого значения, установленного сетью. Для этого они объединяют данные заголовка блока с nonce (случайным числом) и прогоняют их через хэш-функцию (SHA-256). В результате получается строка цифр и букв фиксированной длины, которая отражает содержимое блока. Майнеры пробуют разные значения несов, пока не получат хэш, который меньше целевого значения хэша. Как только нужный хэш найден, он отправляется в сеть в качестве доказательства работы, а майнер получает вознаграждение в виде новых биткоинов.

Каждая попытка изменить данные в блоке создает другое хэш-значение, которое сеть обнаруживает и делает недействительным. Одним словом, хэш-функции критически важны для безопасности и целостности сети Биткоин, а также для майнинга proof-of-work. Они гарантируют, что каждый блок содержит уникальные и неизменяемые данные, и обеспечивают защиту от взлома, на которой построен блокчейн.

Существует несколько типов алгоритмов хеширования, используемых частными лицами и организациями, каждый из которых обладает своими уникальными характеристиками. Наиболее распространенными алгоритмами хеширования являются Message Digest 5 (MD5), Secure Hash Algorithm 1 (SHA-1), Secure Hash Algorithm 2 (SHA-2) и Secure Hash Algorithm 3 (SHA-3).

Message Digest 5 (MD5) - это криптографическая хэш-функция, которая выдает на выходе 128 бит фиксированного размера, независимо от размера входного сообщения. MD5 считается относительно быстрой и эффективной функцией хеширования, но у нее есть ряд недостатков, которые делают ее уязвимой для атак. Например, генерация различных входных данных может привести к одинаковому результату MD5 (так называемая "коллизия"), что позволяет злоумышленнику легко создать вредоносный файл, который выглядит как легитимный. Из-за этих уязвимостей мы больше не рекомендуем использовать MD5 в новых приложениях, требующих надежной криптографической защиты, и вместо этого рекомендуем использовать более надежные хэш-функции, такие как SHA-256 или SHA-3.

Secure Hash Algorithm 1 (SHA-1) - это хэш-функция, которая принимает входные данные произвольной длины и выдает 160-битное (20-байтное) хэш-значение, называемое дайджестом сообщения, обычно представляемое в виде 40-битного десятичного числа. Алгоритм был разработан Министерством национальной безопасности США в 1995 году, но с тех пор от него отказались в пользу более безопасных протоколов. SHA-1 преобразует данные пользователя, разбивая входные данные на несколько "n" частей (по 448 бит каждая) и выполняя 64-битные подстановки, чтобы получить 512-битный результат. Эти 512 бит обрабатываются функцией сжатия, и в результате получается 160-битный хэш.

Алгоритм безопасного хэширования (SHA-2) - это семейство криптографических хэш-функций, включающее SHA-224, SHA-256, SHA-384 и SHA-512. Как и SHA-1, SHA-2 был разработан Агентством национальной безопасности США (АНБ) и широко используется в различных протоколах безопасности и приложениях. SHA-2 использует ту же базовую структуру, что и SHA-1, но имеет больший размер блоков входных и выходных данных, что делает его более защищенным от атак методом грубой силы. SHA-224 и SHA-256 имеют длину слова 32 бита, а SHA-384 и SHA-512 - 64 бита. SHA-2 работает путем разделения входной информации на блоки фиксированного размера и обработки каждого блока с помощью ряда математических операций, включая модульное сложение, поворот битов, а также логические функции AND, OR и XOR. Алгоритм безопасного хэширования 3 (SHA-3)

Secure Hash Algorithm 3 (SHA-3) - последняя версия семейства криптографических хэш-функций Secure Hash Algorithm, выпущенная в 2015 году Национальным институтом стандартов и технологий США (NIST) и основанная на новой структуре под названием алгоритм Kekak, ставшей результатом открытого конкурса на разработку нового хэш-стандарта для замены SHA-2. Как и его предшественник, SHA-3 принимает на вход сообщение любой длины, а на выходе выдает хэш фиксированной длины 224, 256, 384 или 512 бит. SHA-3 использует грибовидную структуру, которая преобразует входную информацию в алгоритмические состояния, а затем сжимает их для получения выходного хэша.

Грибовидная структура основана на функции подстановки, которая изменяет отображение входных битов на выходные биты. Функция применяется итеративно, пока входная информация не будет полностью поглощена в состояние. Оставшееся состояние затем сжимается для создания выходного хэша. Одним из главных преимуществ алгоритма SHA-3 перед алгоритмом SHA-2 является его устойчивость к атакам увеличения длины, которые позволяют злоумышленнику добавить информацию в хэш, не раскрывая исходной информации. Архитектура SHA-3 также проще, чем SHA-2, что облегчает его реализацию в аппаратных и программных решениях.

SHA-3 обычно считается безопасной и эффективной криптографической хэш-функцией для цифровых подписей, выведения ключей и проверки целостности данных. По этой причине keccak-256, широко используемая хэш-функция семейства SHA-3, широко применяется в блокчейнах. В первой фазе блокчейна Nervos (Common Knowledge Base, CKB) используется новый алгоритм хэширования на основе SHA-3 под названием Eaglesong.

Хэш-функции крайне важны для криптовалюты. Их способность преобразовывать данные в уникальные строки фиксированной длины используется во многих системах безопасности. Хотя хэш-функции обеспечивают надежную защиту, важно быть в курсе потенциальных уязвимостей и постоянного развития криптографических алгоритмов. В конечном итоге сила криптовалюты или любой другой цифровой системы напрямую зависит от прочности ее криптографических основ. Хэш-функции, как один из фундаментальных компонентов, играют незаменимую роль в обеспечении целостности и безопасности этих систем.

0 Комментариев найдено